Клонирование банковских карт – один из наиболее распространенных методов мошенничества в этой сфере. Он позволяет злоумышленникам не просто совершать разовые несанкционированные транзакции или похищать личные данные, но и создавать точную копию карты, пригодную для многократного совершения платежей. Поэтому знать о том, как обезопасить себя от подобных неприятностей, должен каждый человек. Тем более, что с развитием технологий этот метод мошенничества становится все более доступным.

Пластиковая карта, в зависимости от типа и выпустившего ее банка, имеет от одного до трех элементов, где хранятся платежные реквизиты: магнитную полосу, EMV-чип и RFID-модуль. Первые используются для контактной, а последний – для бесконтактной оплаты. Наименее защищенными считаются карты только с магнитной полосой, с которой просто считать данные. На наиболее защищенных моделях имеются все три защитных элемента (в том числе и слабозащищенная магнитная полоса).

Банкоматы и платежные терминалы работают по-разному. Многие современные модели не используют магнитную полосу, если фиксируют на карте EMV-чип. Этот модуль похож на СИМ-карту и напоминает ее по функционалу. Он служит элементом дополнительной защиты инструментов безналичной оплаты. Данные в этот чип обычно не записываются, но он генерирует правильный ответ на запрос терминала.

Если подделать EMV-чип сложно, а RFID-модуль практически невозможно, то считать информацию с магнитной полосы достаточно просто, используя специальные устройства. Полосу можно клонировать, и мошенник получит карту (полную копию вашей), которой можно расплачиваться в магазинах. Правда, возникает проблема с ПИН-кодом, который сейчас не записывается на магнитную дорожку. Но злоумышленник может использовать другие хитрости, чтобы узнать его. Например, звонок владельцу под видом сотрудника банка. Что касается технических средств, то часто применяются специальные накладки на клавиатуру банкоматов или мини-камеры, позволяющие считывать вводимый ПИН-код. Опасность в том, что согласно российскому законодательству, если злоумышленником была осуществлена транзакция с введением ПИН-кода, то доказать факт мошенничества будет просто невозможно.

В настоящее время существует достаточно много устройств и программ, способных осуществить операцию считывания и копирования данных с карты. Но это возможно, если удалось заполучить ее непосредственно в руки, а владелец не заметил этого и не успел заблокировать. Для незаметного считывания информации используется целый набор оборудования, который устанавливается на банкоматы и терминалы оплаты:

- Скиммер – накладка, прикрепляемая к кардридеру банкомата и считывающая информацию с магнитной полосы карточки.

- Миниатюрная камера, монтируемая на банкомат или возле него (для наблюдения за вводимым ПИН-кодом).

- Накладка на клавиатуру (также используется для считывания ПИН-кода).

- Передатчик, осуществляющий через мобильную сеть или Wi-Fi отправку сканируемых данных злоумышленникам.

Иногда вместо передатчика используется миниатюрный носитель информации, на который записываются данные. Но это не очень удобно, так как требует от злоумышленников дополнительных действий по демонтажу флеш-памяти или считыванию информации.

Скиммер и накладка на клавиатуру выглядят как точная копия кардридера и самой клавиатуры банкомата. Они крепятся на двухсторонний скотч, так что заметить их наличие практически невозможно. Также существуют миниатюрные скиммеры, которые позволяют осуществлять копирование, если в руках злоумышленника окажется карта жертвы.

Избежать копирования и не стать жертвой мошенников возможно, если проявлять внимательность и аккуратность при использовании карты. Достаточно запомнить и строго выполнять несколько простых правил:

- Не отдавайте банковскую карту продавцам, официантам, обслуживающему персоналу и не оставляйте ее без присмотра.

- Используйте проверенные банкоматы и терминалы, которые установлены в отделениях банков, круглосуточных супермаркетах и магазинах.

- Внимательно осматривайте банкомат перед тем, как им воспользоваться. Подозрения должны вызывать отличия в цветах между смежными элементами, щели и зазоры, люфты у кардридера или клавиатуры и т.д.

Для защиты карт от копирования многие современные банкоматы имеют специальные механизмы. Например, прозрачный кардридер, в котором будет просто заметить постороннее устройство. А для защиты карты от считывания по воздуху используются специальные чехлы, кошельки, картхолдеры.

Есть два типа банковских карт – более старые, с магнитной полосой, и более новые и безопасные, с чипом. Новые технологии в банковской сфере внедряются не так уж быстро, а в некоторых странах – так и вовсе медленно, так что карты с чипом распространялись медленно. Например, в США до недавнего времени продолжали по-старинке пользоваться картами с магнитной полосой — и перешли на чиповые карты лишь пару лет назад.

Проблема карт с магнитной полосой состоит в том, что вся информация, необходимая для оплаты, хранится на них в открытом виде — поэтому ее очень легко украсть и записать на другую карту. В чипе все более надежно – там используется криптография.

С переходом на карты с чипом многим казалось, что такой криминальный бизнес, как клонирование кредиток, наконец-то скоро канет в Лету. Но не тут-то было: на конференции Security Analyst Summit 2018 наши исследователи выступили с докладом о бразильской группировке, которая научилась воровать данные о картах с чипом и вполне успешно их клонировать. В этом посте мы постараемся максимально кратко и просто изложить суть их исследования.

Началась эта история с того, что, наши эксперты изучали зловредов, которые бразильская группировка Prilex использовала для взлома банкоматов. В процессе изучения они обнаружили модифицированную версию такого зловреда, предназначенную для работы на платежных терминалах — тех самых коробочках, в которые вы вставляете карту и на которых набираете ПИН-код при покупке в магазине.

Эта версия зловреда меняла библиотеки программного обеспечения терминалов так, что злоумышленники могли перехватывать данные, которые терминал получал от карты и отправлял в банк. То есть, условно, стоило вам единожды расплатиться картой в магазине с зараженным терминалом — и все, данные вашей карты уже есть у преступников.

Однако получить данные — это полдела. Для того чтобы украсть ваши деньги, требуется изготовить копию вашей карты, прописав в нее украденные данные. В случае с чиповыми картами это не так-то просто сделать — за что спасибо собственно чипу и многочисленным процедурам аутентификации, которые предусмотрены стандартом EMV.

Для того чтобы понять, как у них это получилось, предлагаем сперва очень кратко познакомиться со стандартом EMV, то есть с тем, как устроены карты с чипом.

Чип на карте — это не просто микросхема флеш-памяти. На самом деле это небольшой компьютер, позволяющий запускать приложения. Когда вы вставляете карту с чипом в терминал, происходит вот что:

Первым делом начинается инициализация. На этом этапе терминал получает основные сведения о карте, такие как имя владельца, срок действия и так далее, а также список приложений, которые есть на карте.

Дальше идет опциональный этап аутентификации данных. На этом этапе при помощи криптографических алгоритмов терминал удостоверяется, что карта настоящая. Однако согласно стандарту этот этап не является обязательным — то есть его можно пропустить.

Следующий этап тоже не обязательный — это верификация владельца. То есть терминал должен убедиться, что человек, вставивший карту — это ее настоящий владелец. Для этого человек должен либо ввести PIN-код, либо расписаться на чеке — в зависимости от того, как карта запрограммирована.

Наконец, следующий этап — это собственно транзакция, то есть перевод денег.

Еще раз обращаем ваше внимание: обязательными являются только первый и четвертый этапы, а второй и третий — опциональные. Этим-то и воспользовались бразильские мошенники.

Итак, условия задачи: карточка умеет запускать приложения и при общении с терминалом первым делом сообщает ему информацию о себе и список доступных приложений. Количество этапов при осуществлении платежа определяется терминалом и картой.

Решение: бразильцы написали для карты Java-приложение, которое делает, по сути, две вещи. Во-первых, оно сообщает платежному терминалу, что проводить аутентификацию данных, то есть второй этап, не нужно. То есть никакой криптографии дальше не используется, что существенно упрощает задачу.

Остается этап верификации владельца при помощи PIN-кода. Но стандартом предусмотрены разные варианты подтверждения пина, и в том числе такой, когда правильность его ввода подтверждает… собственно, сама карта. А точнее, установленное на ней приложение.

Prilex действует только на территории Бразилии и соседних с ней стран, но подумать о безопасности своих финансов лучше не только бразильцам. Вот несколько советов, последовав которым, вы снизите риск пострадать от рук мошенников:

- Следите за движением средств по счету — либо через уведомления в мобильном приложении, либо с помощью SMS. Как только видите какие-то подозрительные траты — тут же звоните в банк и срочно блокируйте карту.

- По мере возможности пользуйтесь Andro />

Самый распространенный способ обхода контроля доступа – клонирование карт. Наиболее распространенные карточки, используемые в системах контроля доступа, работают по технологии RFID на частоте 125 кГц, и при этом информация хранится на них в открытом доступе.

Например, в картах стандарта Em-Marine идентификатор не защищен от несанкционированного считывания, поэтому они чаще всего подвергаются копированию.

Считывание злоумышленником данных с карты происходит с помощью компактного и весьма доступного по цене прибора – дубликатора. Для этого необходимо лишь приблизиться к карте, послать на нее с дубликатора сигнал, имитирующий сигнал считывателя, получить ответный сигнал с карты, записать его в память устройства, а затем на бланк карты.

Карты не всех стандартов поддаются такому простому взлому, многие современные идентификаторы защищены от подобных угроз с помощью прогрессивных технологий.

Тем не менее, с помощью ПО можно настроить разграничения доступа, что обеспечит большую надежность СКУД, в которых используются низкочастотные карты.

Proxmark 3 позиционируется как исследовательский инструмент, для изучения систем RFID и NFC. Однако, простым поиском по интернету можно обнаружить подробное описание его использования для клонирования карт доступа. Этот метод не требует навыков взломщика или глубоких знаний технологии — достаточно того, чтобы Proxmark 3 просто вошел в контакт с картой контроля доступа.

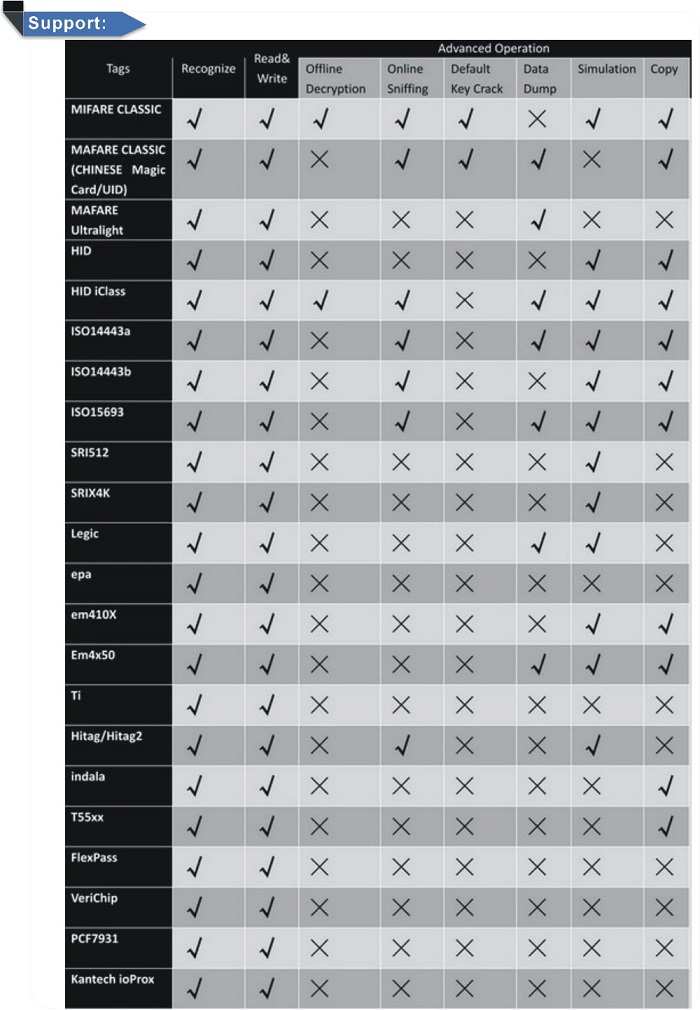

На популярном сайте по заказу товаров из Китая стоимость устройства стартует примерно от 100 долларов США, при этом поставщики обещают совместимость со следующими популярными форматами карт доступа:

Материал спецпроекта «Без ключа»

Спецпроект «Без ключа» представляет собой аккумулятор информации о СКУД, конвергентном доступе и персонализации карт